仮想テープ装置である QUADstor VTL をインストールしてみる。インストール先はあらかじめインストールしてある Debian 12 である。

※Ubuntu 22.04.3 LTS (GNU/Linux 5.15.0-88-generic x86_64)でも動作した。

有償化された?(2024/12/3)

2024/12/3 現在 QUADStor VTL がダウンロードできなくなっているようだ。有償化されたのか?

そうだとしても VTL で使用するストレージもないし、Proxmox Backup Server もすでに使用していないので問題ないが。

これ以降の記述は無効(バイナリをダウンロードできないので)であるが記録のため残しておく。

QUADStor VTL のダウンロード

QUADStor のサイトから debian12 用の VTL パッケージをダウンロードしておく。

インストール

以下の内容のシェルスクリプトを実行する。

#!/bin/sh

apt -y install uuid-runtime build-essential sg3-utils iotop sysstat lsscsi apache2 gzip xz-utils postgresql libpq-dev psmisc linux-headers-`uname -r`

apt -y install firmware-qlogic # (for FC access)

a2enmod cgiすでに VTL パッケージがインストールしてある場合は以下のコマンドで削除する(アップデート時など)。

apt -y remove quadstor-vtl-extインストールは以下の apt コマンドで行う。

apt -y install ./quadstor-vtl-ext-3.0.78.10-debian12-x86_64.deb起動しなくて一週間ほど悩んだすえ…

インストールしてカーネルモジュールもできるのだけれどもなかなか起動しない。いろいろためして悩んでいるうちに一週間も解決できずにいた。そろそろあきらめようとしていたが、もう一度最後にインストールガイドを読んでみると…比較的最初のほうに Secure boot は未サポートだよって書いてある。でも Proxmox の VM(UEFI で作ったけど)だし debian だし secure boot なんて関係ないよなと最初から思っていたし、真剣に調べるつもりもなくなんとなく Debian の起動メッセージを眺めていたら、Secure boot enabled の文字列が…

2023/11/26 追記 PVE で Secure boot がサポートされたのは PVE8.1 から。

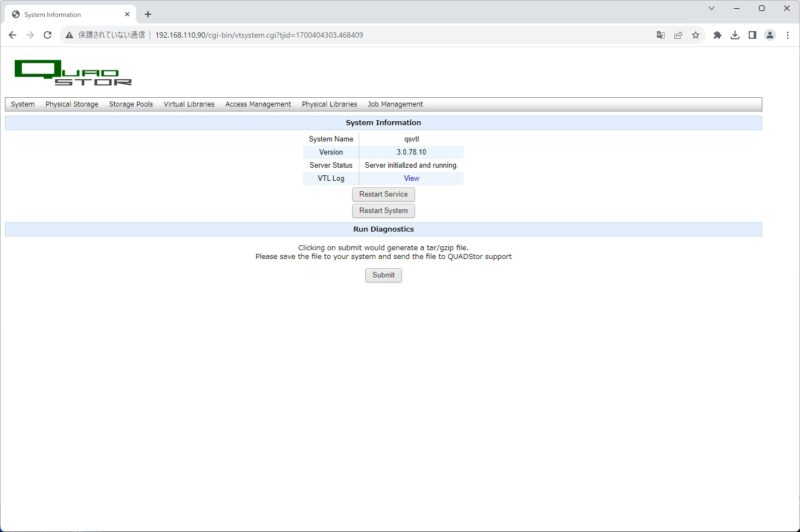

というわけで、Proxmox の VM の UEFI で secure boot を無効にして再起動そして Quadstor VTL の再インストールを行ったところ、無事ブラウザで以下の画面を表示することができた。

この画面にたどり着くまで長かったー。

SSL 化

手っ取り早くリバプロ経由でアクセスするようにして、リバプロで SSL 化している。

VTL Authentication

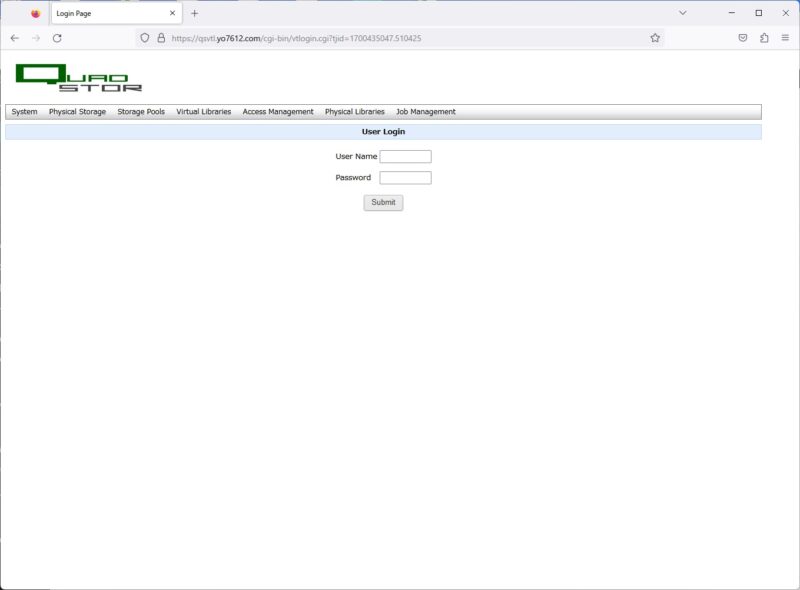

version 3.0.43 から利用者認証ができるようになっている。

/quadstorvtl/etc/quadstor.conf に以下の内容を記述する。ファイルがない場合は作成する。

EnableAuth=1つづいて、以下のコマンドを実行する。

/quadstorvtl/bin/vtconfig --reloadすると、システムの利用に認証が必要になる。(下の画面は SSL 化後の画面)

ユーザ登録

ユーザ認証を有効にしてもデフォルトでは利用者が登録されていないのでこのままでは利用することができない。ユーザ登録を行う必要があるがこれはコマンドで行う必要がある。以下のコマンドを実行する。

/quadstorvtl/bin/vtuser --add --user (user name) --passwd (password)ユーザ名とパスワードは 8 文字以上の英数字。最後に「–readonly」をつけると、参照のみの利用者となる。

利用者一覧表示コマンドとその実行例。

# /quadstorvtl/bin/vtuser --list

User Readonly

qsvtlroot Noストレージプールの作成

物理ディスクを登録するためのグループ。「Default」というプールがあらかじめ用意されている。最初はこの「Default」プールを使用し、これで不都合があれば新たにプールを作成することにする。

物理ディスクの登録

Proxmox でバックアップ用のディスクを Quadstor VTL の VM に割り当てておく。

Web 画面「Physical Storage」で未使用のディスクがリストされているので右側の「Add」をクリックする。すると、Storage Pool を選択する画面が表示されるので「Default」を選択し「Sumit」をクリックする。ディスクが初期化され正常にプールに登録されると当該ディスクの右側が「Remove」となる。

Virtual Library の作成

つづいて VTL を作成する。Web 画面「Virtual Libraries」で「Add VTL」をクリックする。各項目適切に選択し値を入力し「Submit」をクリックして VTL を作成する。ドライブは2台構成とした。

仮想カートリッジの作成

Add VCartridge で仮想カートリッジを作成する。

iSCSI アクセス制御

上記の設定を行うと、デフォルトでネットワークを通して(iSCSI で)VTL に無条件にアクセスできるようになってしまう。

アクセス制御を行いたい場合は /quadstorvtl/etc/iet/initiators.allow に以下のように設定する。

ターゲットのすべてのデバイスをイニシエータ 192.0.2.20 からのみアクセス可能とする例。

ALL 192.0.2.20ターゲット、イニシエータ双方ともiqnを利用可能。IPv6 アドレスは[]で囲む。IPv4 で 192.0.2.1 という表記は OK だが 192.0.2.1/32 は NG。192.0.2.0/24 は OK。

Web 画面から VTL の iSCSI 設定から CHAP 認証も設定可能だが、現在のところ Proxmox Backup Server(debian?)から接続することができていない…

つづいては…

ここまでで、VTL を利用する用意ができた。つづいては Proxmox Backup Server からこの VTL を利用する手順を別ページにて説明する。

コメント